Мережева безпека

Типи і приклади мережевих атак

Загроза - будь-яка дія, яке може бути направлено на порушення інформаційної

безпеки системи.

Атака - реалізована загроза.

Ризик - імовірнісна оцінка величини можливого збитку, який може понести власник інформаційного ресурсу в результаті успішно проведеної атаки.

Типи атак:

- Атаки відмови в обслуговуванні. Атаки відмови в обслуговуванні (Denial of Service, DoS) направляються зазвичай на інформаційних сервери підприємства, функціонування яких є критично важливоюумовою для працездатності всього підприємства. Найчастіше об'єктами DOS-атак стають основні веб-сервери, файлові і поштові сервери підприємства, а також кореневі сервери системи DNS.

- Перехоплення і перенаправлення трафіку. Такий тип атак має на меті направити трафік комп'ютера за помилковою адресою, в якості якого може виступати адреса або зловмисника, або третьої боку.

- Впровадження в комп'ютери шкідливих програм. Численна група атак пов'язана з впровадженням в комп'ютери шкідливих програм (Malware), до числа яких відносяться троянські та шпигунські програми, черв'яки, віруси, спам, логічні бомби і деякі інші типи програм, націлені на порушення інформаційної безпеки.

Методи забезпечення інформаційної безпеки. Система виявлення вторгнень

Забезпечення інформаційної безпеки - це діяльність, спрямована на досягються стану захищеності (цілісності, конфіденційності та доступності) інфорної середовища, а також на прогнозування, запобігання і пом'якшення наслідків будь-яких випадкових або зловмисних дій, результатом яких може з'явитися нанесення збитку самої інформації, її власникам чи підтримує інфраструктурі.

Сьогодні існує великий арсенал методів забезпечення інформаційної безопасности, до яких ми, перш за все, віднесемо технічні засоби захисту, такі як системи шифрування, аутентифікації, авторизації, аудиту, антивірусного захисту, міжмережеві екрани та ін.

Система виявлення вторгнень (СОВ) - програмне або апаратне засіб, призначений для виявлення фактів несанкціонованого доступу до комп'ютерної системи чи мережі або несанкціонованого управління ними в основному через Інтернет. Відповідний англійський термін - Intrusion Detection System (IDS). Системи виявлення вторгнень забезпечують додатковий рівень захисту комп'ютерних систем.

Зазвичай архітектура СОВ включає:

- сенсорну підсистему, призначену для збору подій, пов'язаних з безпекою, що захищається системи

- підсистему аналізу, призначену для виявлення атак і підозрілих дій на основі даних сенсорів

- сховище, що забезпечує накопичення первинних подій і результатів аналізу

- консоль управління, що дозволяє конфігурувати СОВ, спостерігати за станом захищається системи і СОВ, переглядати виявлені підсистемою аналізу інциденти

- Існує кілька способів класифікації СОВ в залежності від типу і розташування сенсорів, а також методів, використовуваних підсистемою аналізу для виявлення підозрілої активності. У багатьох простих СОВ всі компоненти реалізовані у вигляді одного модуля або пристрою.

Види систем виявлення вторгнень

- Мережева СОВ (Network-based IDS, NIDS) відстежує вторгнення, перевіряючи мережевий трафік і веде спостереження за декількома хостами.

- Заснована на протоколі СОВ (Protocol-based IDS, PIDS) являє собою систему (або агента), яка відстежує і аналізує комунікаційні протоколи зі зв'язаними системами або користувачами.

- Заснована на прикладних протоколах СОВ (Application Protocol-based IDS, APIDS) - це система (або агент), яка веде спостереження і аналіз даних, що передаються з використанням специфічних для певних програм протоколів.

- Вузлова СОВ (Host-based IDS, HIDS) - система (або агент), розташована на хості, що відслідковує вторгнення, використовуючи аналіз системних викликів, логів додатків, модифікацій файлів (виконуваних, файлів паролів, системних баз даних), стану хоста і інших джерел . Прикладом є OSSEC.

- Гібридна СОВ поєднує два і більше підходів до розробки СОВ. Дані від агентів на хостах комбінуються з мережевою інформацією для створення найбільш повного уявлення про безпеку мережі. Як приклад гібридної СОВ можна привести Prelude.

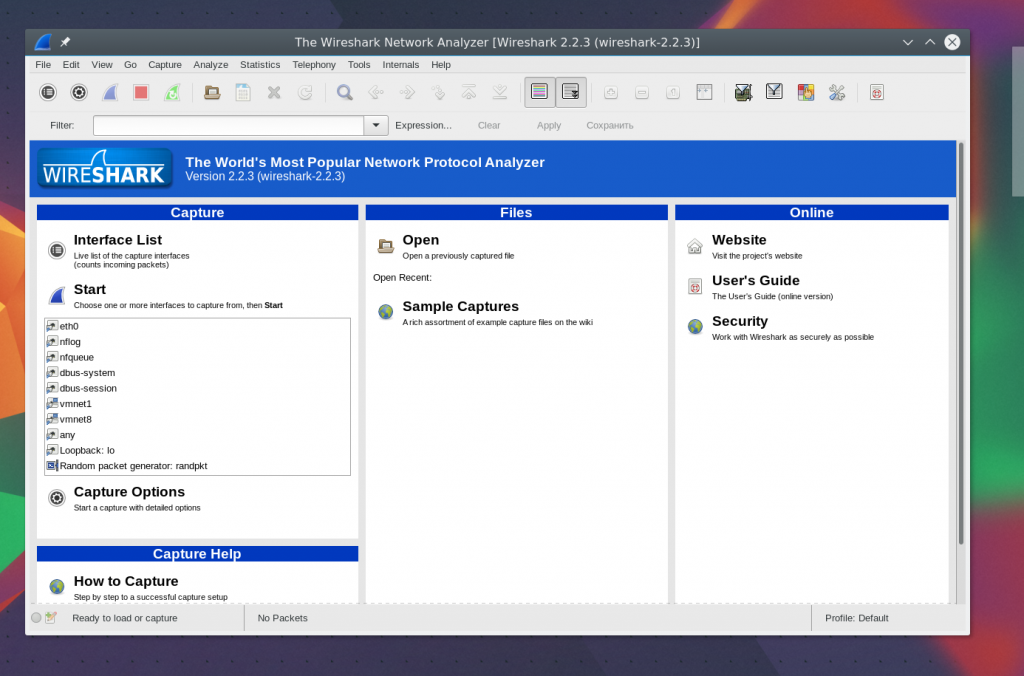

Wireshark

Wireshark - це потужний мережевий аналізатор, який може використовуватися для аналізу трафіку, що проходить через мережевий інтерфейс комп'ютера. Це може знадобитися для виявлення і вирішення проблем з мережею, налагодження веб-додатків, мережевих програм або сайтів. Wireshark дозволяє повністю переглядати вміст пакета на всіх рівнях, забезпечує можливість зрозуміти як працює мережа на низькому рівні.

Основні можливості програми:

- Захоплення пакетів в реальному часі з проводового або будь-якого іншого типу мережевих інтерфейсів, а також читання з файлу;

- Підтримуються такі інтерфейси захоплення: Ethernet, IEEE 802.11, PPP, і локальні віртуальні інтерфейси;

- Пакети можна відсівати за багатьма параметрами за допомогою фільтрів;

- Всі відомі протоколи підсвічуються в списку різними кольорами, наприклад TCP, HTTP, FTP, DNS, ICMP і так далі;

- Підтримка захоплення трафіку VoIP дзвінків;

- Підтримується розшифровка HTTPS трафіку при наявності сертифіката;

- Розшифровка WEP, WPA трафіку бездротових мереж при наявності ключа і handshake;

- Відображення статистики навантаження на мережу;

- Перегляд вмісту пакетів для всіх мережевих рівнів;

- Відображення часу відправлення та отримання пакетів.

Головне вікно програми розділене на три частини, перша колонка містить список доступних для аналізу мережевих інтерфейсів, друга - опції для відкриття файлів, а третя - допомога.

Аналіз мережевого трафіку

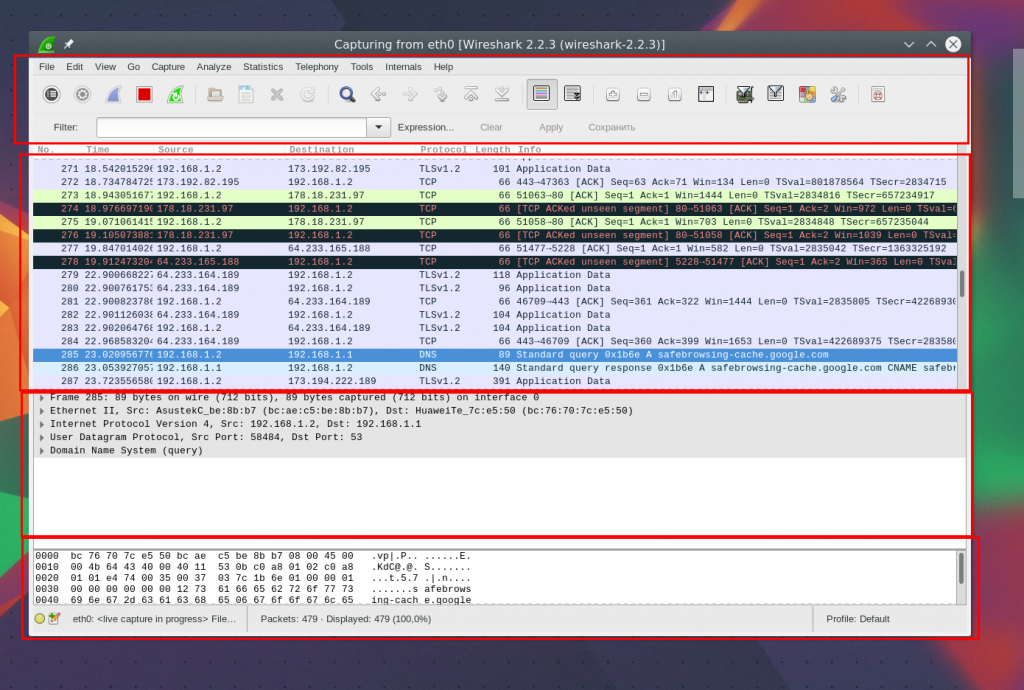

Для початку аналізу виберіть мережевий інтерфейс, наприклад, eth0 і натисніть кнопку Start.

Після цього відкриється наступне вікно, вже з потоком пакетів, які проходять через інтерфейс. Це вікно теж розділене на кілька частин:

- Верхня частина - це меню і панелі з різними кнопками;

- Список пакетів - далі відображається потік мережевих пакетів, які ви будете аналізувати;

- Вміст пакету - трохи нижче розташовано вміст обраного пакета, воно розбито по категоріях залежно від транспортного рівня;

- Реальне уявлення - в самому низу відображається вміст пакета в реальному вигляді, а також у вигляді HEX.

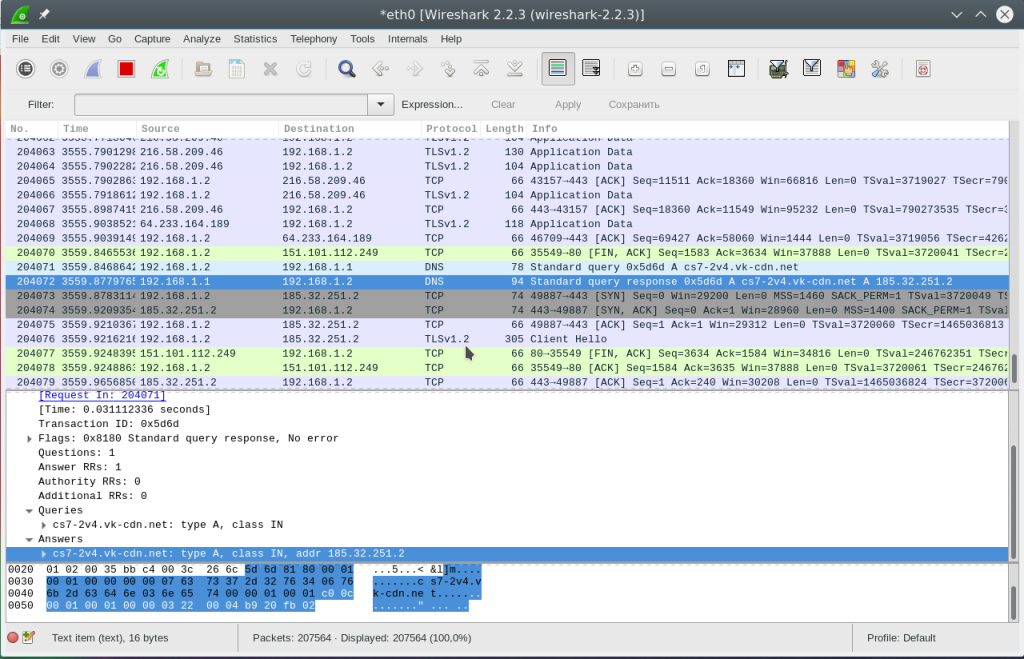

Ви можете клікнути по будь-якому пакету, щоб проаналізувати його вміст:

Тут ми бачимо пакет запиту до DNS щоб отримати ip адреса сайту, в самому запиті відправляється домен, а в пакеті відповіді ми отримуємо наше запитання, а також відповідь.

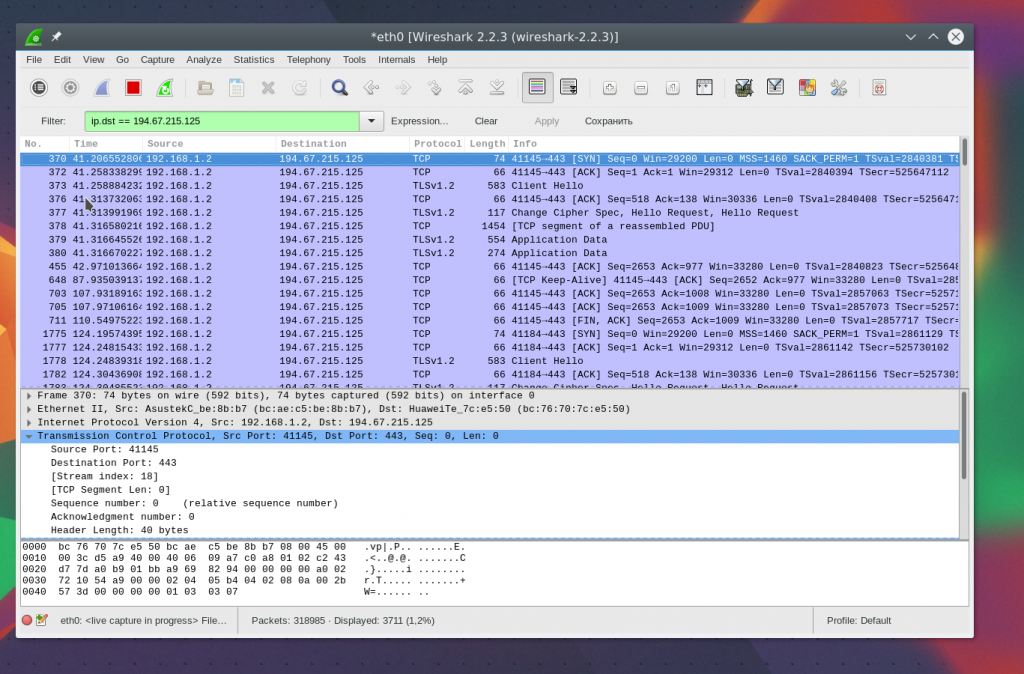

Фільтри WIRESHARK

Перебирати пакети вручну щоб знайти потрібні дуже незручно, особливо при активному потоці. Тому для такого завдання краще використовувати фільтри. Для введення фільтрів під меню є спеціальний рядок. Розглянемо найосновніші:

- ip.dst - цільової ip адреса;

- ip.src - ip адреса відправника;

- ip.addr - ip відправника або одержувача;

- ip.proto - протокол;

- tcp.dstport - порт призначення;

- tcp.srcport - порт відправника;

- ip.ttl - фільтр по ttl, визначає мережеве відстань;

- http.request_uri - запитуваний адресу сайту.

Наприклад тфільтруем все пакети, відправлені на 194.67.215.125 (losst.ru).

Аналіз трафіку WIRESHARK

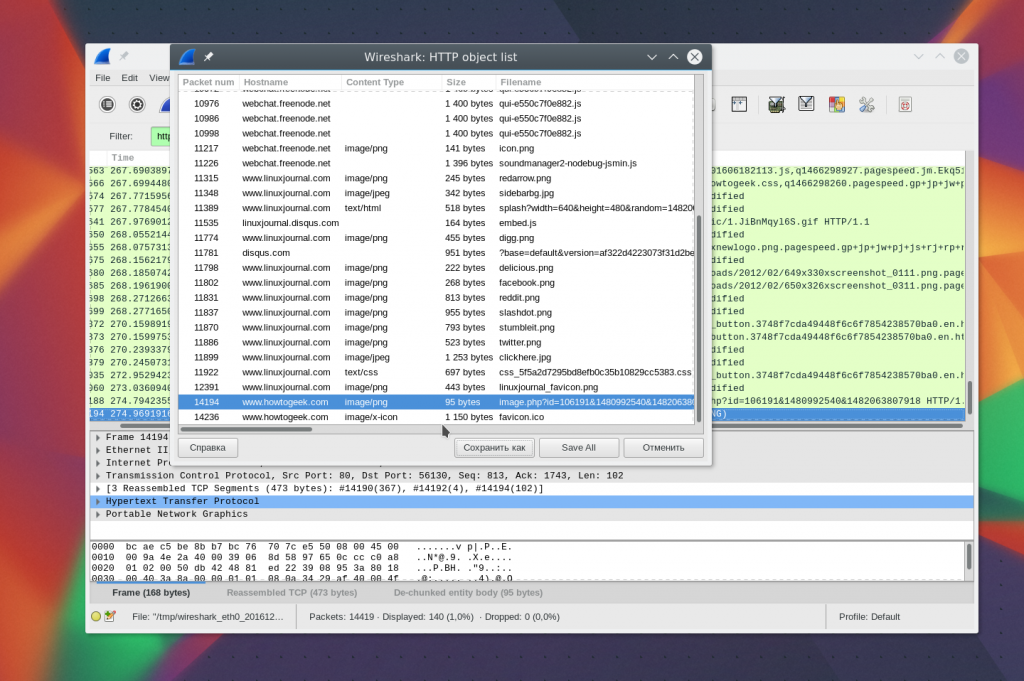

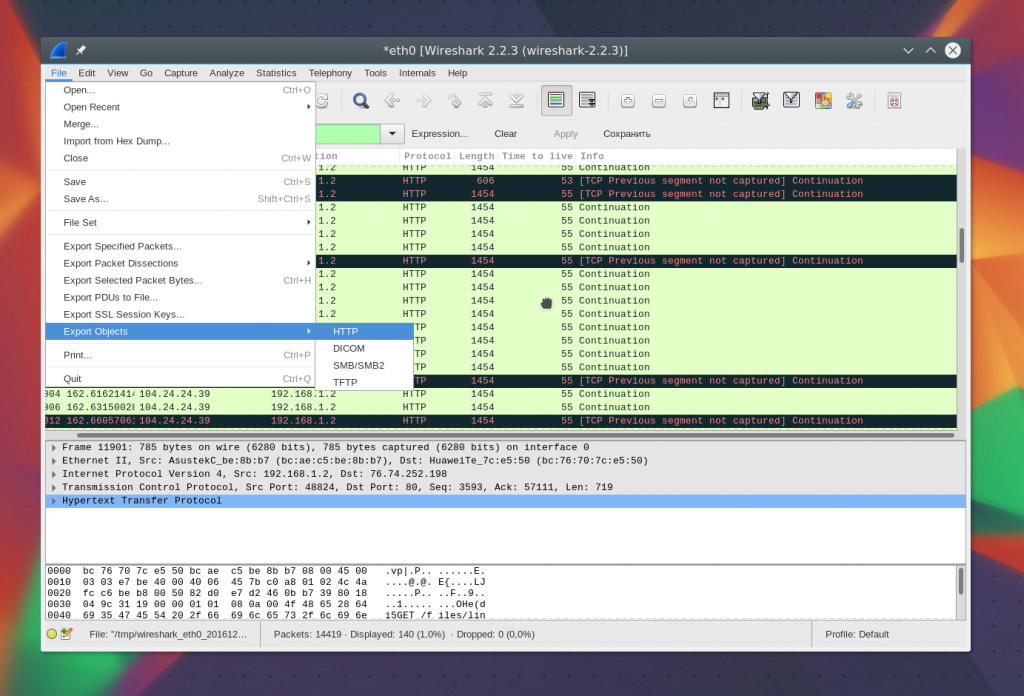

Ви можете дуже просто зрозуміти що саме скачували користувачі і які файли вони дивилися, якщо з'єднання не було зашифровано. Програма дуже добре справляється з витяганням контенту.Для цього спочатку потрібно зупинити захоплення трафіку за допомогою червоного квадрата на панелі. Потім відкрийте меню File -> Export Objects -> HTTP:

Комментарии

Отправить комментарий